发布时间:2022-10-25 09: 20: 12

品牌型号:联想ThinkPad E14

系统:Windows 10家庭版

软件版本:AppScan10.0.8

定期对站点检查安全漏洞是防御服务器被攻击的重要操作流程,但测试工作人员给出的PDF格式的报告,动辄几百页。整个修复漏洞的时间远不如查看漏洞的时间长,如果我们安装了AppScan,并让测试的工作人员发送AppScan Scan File类型的文件,便能快速分析安全漏洞的类型,并找到解决方案。下面我们来看AppScan中的安全漏洞类型及解决方案吧!

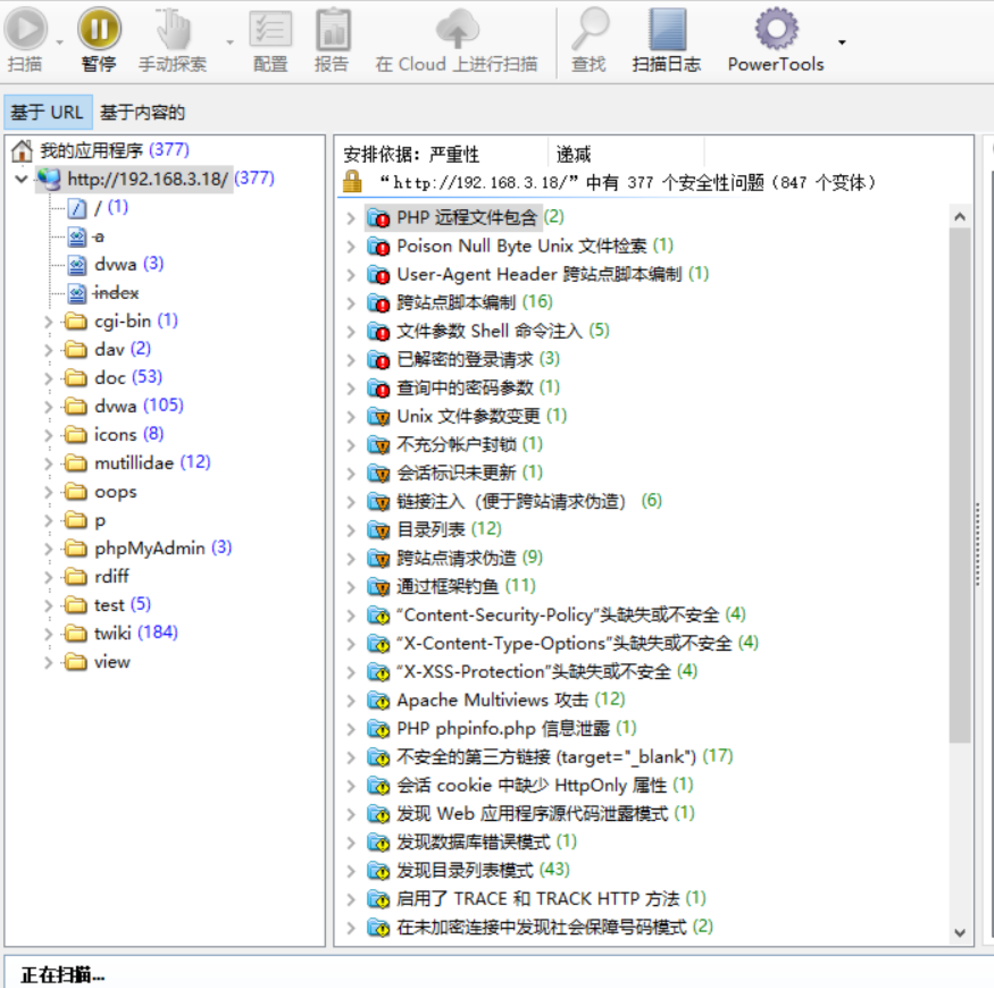

一、漏洞分类

通常AppScan会将扫描出漏洞分为两种类型,一种是高危漏洞,另一种是低危漏洞。对于解决问题的紧要程度来说,高危漏洞是必须及时解决的,低危漏洞常是一些config配置,或IIS配置问题,也有一些是高危漏洞的衍生漏洞。所以,在解决漏洞时需要先解决高危漏洞。

对于同一类型的漏洞,我们只需解决掉一个,便可将同一种类的漏洞解决掉。

二、AppScan中的安全漏洞类型及解决方案

上面我们介绍了漏洞分为高危漏洞和低危漏洞,下面我们就来看它们的具体类型,以及解决方案吧!

1.高危漏洞

常见的高危漏洞有五种:(1)SQL盲注;(2)SQL注入;(3)基于跨站点的编制;(4)已解密的登录请求;(5)ASP.NET表单认证旁路。

(1)SQL盲注

SQL盲注是一项常见且破坏性极大的高危漏洞,它可以通过注入SQL的关键字,破坏原有的查询,导致页面报错。

解决方案:

过滤关键词是解决此类高危漏洞的重要方法,此类SQL盲注中常会出现【+】字符,将该字符过滤掉即可,但同时也会造成其他有用代码被过滤掉。那么,我们就增加具体关键词来过滤,如过滤+and+、+or+、+and+等。

(2)SQL注入

SQL注入可以使攻击者骗过服务器,并对服务器获得控制权。

解决方案:

SQL注入的解决方案和SQL盲注很像,通过过滤关键词的方式都可以将解决漏洞。注入SQL的方式有很多,常见的注入是【%27%3B】,将【%27%3B】过滤掉即可,但也有些其他注入(如图4)。

这里我们重点介绍了SQL注入和SQL盲注两大高危漏洞,而基于跨站点的编制、已解密的登录请求以及ASP.NET表单认证旁路的解决相对来说较为简单。

2.低危漏洞

低危漏洞就较为简单,常见的漏洞也有五种之多,分别是:检测到隐藏目录、启用了Mircrsoft Asp.Net调试、已解密的_ViewStatus参数、自动填写未对密码字段禁用的HTML属性、发现电子邮件地址模式。

对于检测到隐藏目录漏洞,只要配置IIS,并且代码做管控就可以了;设定webconfig中节点:compilation debug=”false”,便可解决启用Mircrsoft Asp.Net调试;增加节点machineKey,可以解决已解密的_ViewStatus参数;使用对密码栏位增加属性:autocomplete="off",是解决自动填写未对密码字段禁用的HTML属性的不错的方式;删除项目所有注释中涉及到的邮件地址,便能解决发现电子邮件地址模式。

三、总结

以上便是,AppScan中的安全漏洞类型及解决方案的内容。首先,我们介绍了关于漏洞的分类,以及解决漏洞的先后顺序。然后,又分别介绍了几种常见漏洞,以及它们的解决方案。这里我们使用的测试软件为AppScan,更多有关AppScan使用技巧,请持续关注AppScan中文网站!

展开阅读全文

︾

读者也喜欢这些内容:

Appscan扫描结果怎么看 Appscan扫描会破坏数据吗

现在的企业安全问题,真的是越来越被重视,大家都知道,要保障自己的系统和数据不被黑客攻击,得用一些好工具,比如 Appscan。今天咱们就来聊聊相关的问题,看看 Appscan扫描结果怎么看 Appscan扫描会破坏数据吗,咱们一步一步来解读,搞定这些疑惑。...

阅读全文 >

Appscan参数命令注入方法 Appscan参数注入400了还是报问题

现在做安全测试,很多人都会提到Appscan。这款工具真的特别强,不管是找漏洞还是跑扫描,都能让人事半功倍。不过,刚接触的时候,可能会有些迷惑,比如参数命令注入到底怎么做?遇到400错误是怎么回事?其实这些问题一点都不复杂,今天咱们就用通俗点的语言,把“Appscan参数命令注入方法 Appscan参数注入400了还是报问题”这个问题说清楚,顺便聊聊Appscan的一些好用功能。...

阅读全文 >

AppScan是什么工具 AppScan好用吗

说到应用程序的安全,大家可能都知道,一旦被黑客攻击,后果不堪设想。特别是对于开发者来说,最头痛的就是怎么确保自己做的应用没有漏洞,能在上线后安全稳定运行。于是就有了各种安全扫描工具,AppScan就是其中一个,它的作用就像是给你的App做体检,查找潜在的安全隐患。那么,AppScan是什么工具 AppScan好用吗?今天我们就来聊聊这个工具,看看它到底值不值得你使用。...

阅读全文 >

AppScan漏洞扫描报告时间可以自定义吗 AppScan保存扫描失败什么原因

在日常工作中,AppScan算是挺常用的一个漏洞检测工具,帮我们找出应用程序里的各种安全问题。不过,大家在用的时候,有时会碰到一些小麻烦,比如AppScan漏洞扫描报告时间可以自定义吗 AppScan保存扫描失败什么原因这些问题。今天我们就来聊聊这些问题的解决办法,让你用AppScan时更顺手一点。...

阅读全文 >